Тор браузер гидра

Когда пользователь просматривает что-либо в сети интернет, все вопросы с его IP-адреса запоминаются сетью и сохраняются в облаке системы. В некоторых случаях это может быть некомфортно для юзера, потому что человек хочет сохранить конфиденциальность своих текстов.

Если просто удалить «секретные» конфиденциальные запросы наркошоп из базы поиска, они все равно останутся в памяти системы. Однако, решение есть. Можно использовать анонимные браузеры; самый популярный среди них называется Тор.

Эксперты утверждают, что использование Тор-браузера в процессе интернет-серфинга – один из самых легких и надежных способов сохранения полной конфиденциальности поисковых запросов. При помощи market Тор-браузера можно зайти в Даркнет; так называется та часть интернета, которая недоступна при помощи обыкновенных поисковых систем и часто применяется для хранения и обмена нелегальной информацией.Ссылка на официальный сайт тор браузера https://www.torproject.org/По сути, Тор – это самый простой интернет-браузер, являющийся модификацией Firefox. Его единственная характерная особенность заключается в том, что он испльзуется для работы с даркнетом. Если клиент набирает поисковый текст при помощи Тора, этот текст не сохраняется в базе и, соответственно, не будет доступен третьим лицам. Таким образом, достигается 100%-ная секретность.Тор-браузер является компонентом отдельной сети, имеющей разработанную состав и домен onion (в переводе с английского – «лук»). Попасть на ресурсы с этим доменом можно только с помощью Тора и аналогичных ему анонимных браузеров. Тор состоит из большого количества взаимодействующих друг с другом узлов. Кодированный трафик юзера проходит через все эти узлы, а на выходе проходит в даркнет («подпольную», или конфиденциальную часть интернета).

В настоящий момент в составе Тор можно выделить:10 – 12 точек управления;

2000 – 3000 промежуточных точек;

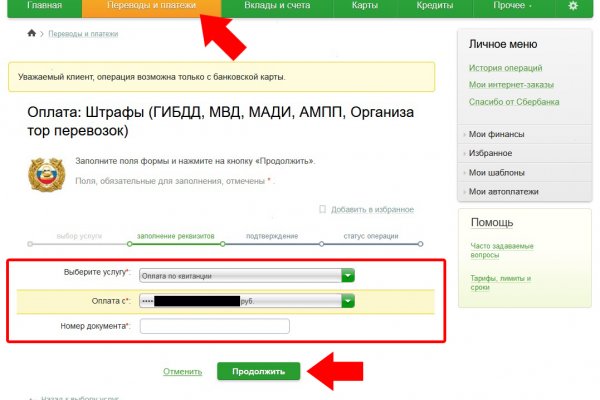

900 – 950 точек, через которых информация выходит.Сначала трафик юзера попадает на первый узел. Далее информация обрабатывается на разных промежуточных точках и, наконец, выходит. Для шифровки используются как симметричные, так и асимметричные коды. узнать человека, который посылает и получает трафик, при такой механике невозможно.При этом необходимо иметь в виду, что на выходе трафик имеет открытый вид; в связи с этим, если человек неправильно пользуется браузером, анонимность может быть нарушена. Также есть особые программы-перехватчики информации, которые применяются спецслужбами для мониторинга пользователей «подпольного» незаконного интернета. Для сохранения секретности важно строго соблюдать все законы пользования конфиденциальными браузерами.Существуют разнообразные способы перехвата трафика, которые могут применяться к юзерам сети Тор с целью раскрытия конфиденциальной информации. В первую очередь, возможен перехват информации, посылаемой форум на DNS-сервер интернет-провайдера.Когда клиент впечатывает в поисковую строку браузера адрес сайта буквами, происходит преобразование графических символов в IP, и эта информация отправляется на сервер DNS. нужно иметь в виду, что Тор-браузер не кодирует обращения (заголовки); незнание этого факта может привести к нарушению конфиденциальности. Перехват запросов, идущих от юзера на DNS сервер – самый простой путь нарушения конфиденциальности.Браузер Тор кодирует трафик, но не кодирует запросы на DNS сервер, поэтому эти запросы не защищены, и их легко захватить третьим субъектам. Кроме того, в настоящий момент большинство интернет-провайдеров делают логгирование всех действий человека. Обращения на DNS сервер сохраняются в истории, и уровень конфиденциальности уменьшается.Для того, чтобы не допустить утечки тайной информации, следует настроить дополнительную шифровку запросов на DNS-серверы Google. Для этого необходимо выполнить следующие действия:Зайти в функции сетевого подключения;

Заменить существующие адреса провайдера на гугловские адреса, для основного и альтернативного DNS серверов;

Сохранить изменившиеся функции.После этого конфиденциальность будет восстановлена, а история запросов – защищена от третьих субъектов.

Также для шифровки запросов на DNS-сервер можно использовать отдельное программное обеспечение, например, приложение DNSCrypt. Установка системы может быть платной. Еще один метод – включение работы серверов OpenDNS. В этом случае дополнительный софт активировать не надо; однако, и полной гарантии анонимности не будет.

Тор барузер – прекрасное решение для тех, кто заботится о секретности своих персональных данных и поисковых запросов.

Тор браузер гидра - Ссылка на магазин солярис

вирусного ПО и повреждение компонентов. Diasporaaqmjixh5.onion - Зеркало пода JoinDiaspora Зеркало крупнейшего пода распределенной соцсети diaspora в сети tor fncuwbiisyh6ak3i.onion - Keybase чат Чат kyebase. Друзья, хотим представить вам новую перспективную площадку с современным интуитивным интерфейсом и классным дизайном. Социальные кнопки для Joomla Назад Вперёд. На Hydra велась торговля наркотиками, поддельными документами, базами с утечками данных и другими нелегальными товарами. Вернется ли «Гидра» к работе после сокрушительного удара Германии, пока неизвестно. Отключив серверы маркета, немецкие силовики также изъяли и крупную сумму в криптовалюте. Отойдя от темы форума, перейдем к схожей, но не менее важной теме, теме отзывов. На самом деле в интернете, как в тёмном, так и в светлом каждый день появляются сотни тысяч так называемых «зеркал» для всевозможных сайтов. Org так и не открылись. Onion - Deutschland Informationskontrolle, форум на немецком языке. Хотя к твоим услугам всегда всевозможные словари и онлайн-переводчики. При желании прямо в окне распаковщика меняем местоположение на то, куда нам хочется, и продолжаем давить кнопку «Далее» (Next) до конца распаковки. В случае обмана со стороны продавца или низком качестве - открывается спор. Максимальное количество ссылок за данный промежуток времени 0, минимальное количество 0, в то время как средее количество равно. Комиссия от 1. Onion - PIC2TOR, хостинг картинок. Немного правее строки поиска вы можете фильтровать поиск, например по городам, используя который, сайт выдаст вам только товары в необходимом для вас месте. Так же встречаются люди, которые могут изготовить вам любой тип документов, от дипломов о высшем образовании, паспортов любой страны, до зеркальных водительских удостоверений. Onion/ - Torch, поисковик по даркнету. Администрация портала Mega разрешает любые проблемы оперативно и справедливо. Безусловно, главным фактором является то, что содержание сайта должно быть уникальными и интересным для пользователей, однако, Вы можете узнать что то новое из опыта других. Html верстка и анализ содержания сайта. Поисковики Настоятельно рекомендуется тщательно проверять ссылки, которые доступны в выдаче поисковой системы. Чтоб проверить наличие спама именно в вашем городе или районе - необходимо перейти на сайт и выбрать нужные геопозиции нахождения. Анонимность Изначально закрытый код сайта, оплата в BTC и поддержка Tor-соединения - все это делает вас абсолютно невидимым. Подробнее можно прочитать на самом сайте.

Managing and Monitoring Landscapes Protecting and improving land health requires comprehensive landscape management strategies. Land managers have embraced a landscape-scale philosophy and have developed new methods to inform decision making such as satellite imagery to assess current conditions and detect changes, and predictive models to forecast change. The Landscape Toolbox is a coordinated system of tools and methods for implementing land health monitoring and integrating monitoring data into management decision-making.The goal of the Landscape Toolbox is to provide the tools, resources, and training to land health monitoring methods and technologies for answering land management questions at different scales.Nelson Stauffer Uncategorized 0The core methods described in the Monitoring Manual for Grassland, Shrubland, and Savanna Ecosystems are intended for multiple use. Each method collects data that can be used to calculate multiple indicators and those indicators have broad applicability. Two of the vegetative methods, canopy gap and vegetation height, have direct application…Continue readingNelson Stauffer Uncategorized 0Quality Assurance (QA) and Quality Control (QC) are both critical to data quality in ecological research and both are often misunderstood or underutilized. QA is a set of proactive processes and procedures which prevent errors from entering a data set, e.g., training, written data collection protocols, standardized data entry formats,…Continue readingNelson Stauffer Uncategorized 0In order to meet its monitoring and information needs, the Bureau of Land Management is making use of its Assessment, Inventory, and Monitoring strategy (AIM). While taking advantage of the tools and approaches available on the Landscape Toolbox, there are additional implementation requirements concerning the particulars of sample design, data…Continue readingNelson Stauffer Methods Guide, Monitoring Manual, Training 0We’ve added two new videos demonstrating and explaining the Core Methods of Plant species inventory and Vegetation height to our collection. These are two methods that previously didn’t have reference videos, although the rules and procedures for both can be found in volume I of the Monitoring Manual for Grassland, Shrubland,…Continue readingSarah McCord Methods Guide, Monitoring Manual, Training 0Question: Are succulents counted as a woody species when measuring vegetation heights? Answer: Yes. Succulent plant species are considered to be woody in contrast to herbaceous because their function is more similar to woody vegetation than herbaceous vegetation in many applications of these data. From a wildlife viewpoint: Some succulents are…Continue readingNelson Stauffer Blog, News, Presentations 0The 68th annual Society for Range Management meeting held in the first week of February 2015 in Sacramento, California was a success for the Bureau of Land Management’s Assessment, Inventory, and Monitoring (AIM) strategy. Staff from the BLM’s National Operations Center and the USDA-ARS Jornada hosted a day-long symposium to…Continue readingJason Karl Blog, Sample Design sample design, sampling 0What is an Inference Space? Inference space can be defined in many ways, but can be generally described as the limits to how broadly a particular results applies (Lorenzen and Anderson 1993, Wills et al. in prep.). Inference space is analogous to the sampling universe or the population. All these…Continue readingNelson Stauffer Blog, Monitoring Tools & Databases, News 0A new version of the Database for Inventory, Monitoring, and Assessment has just been released! This latest iteration—as always—aims to improve stability and reliability for field data collection on a tablet and data report generation in the office. For more information about DIMA and how it fits into project designs,…Continue readingJason Karl Blog, News 0In compiling information for the redesign of the Landscape Toolbox website and the second edition of the Monitoring Manual, I kept referring back to a small set of seminal references. These are my “Go-To” books and papers for designing and implementing assessment, inventory, and monitoring programs and for measuring vegetation…Continue readingJason Karl Blog, News 0We’re excited to show off the new redesign of the Landscape Toolbox. We’re in the middle of not only refreshing the website, but also completely overhauling the content and how it’s organized in the Toolbox. This version of the Toolbox is draft at this point and is evolving rapidly. Take…Continue reading